The post لا تترك هاتفك في الاماكن العامة ثغرة سحب العصير او juice jacking appeared first on الضبع الالكتروني.

]]>يعتبر Juice jacking او ثغرة سحب العصير نوعًا من الهجمات الإلكترونية التي تتضمن اختراق هاتف ذكي أو جهاز لوحي من خلال نقطة شحن USB عامة. تخيل ، إنه منتصف يوم جميل ، والشمس مشرقة وأنت تتطلع إلى تناول الغداء. رعب مفاجئ ومفاجئ يظهر على هاتفك الذكي بطارية 3٪. كارثة تدمر يومك تماما أليس كذلك ؟! كيف ستكتشف طريقك وترد على رسائل البريد الإلكتروني وتلتقي بالأصدقاء في المساء؟

لا تخف ، التكنولوجيا لديها حل لكل شيء. ما عليك سوى العثور على نقطة شحن لتوصيل هاتفك الخلوي عبر USB. gare gare هذه أكثر شيوعًا في الأماكن العامة مثل المحطات ومراكز التسوق والمطاعم ووسائل النقل العام.

حسنًا ، قد لا تكون أفضل فكرة للاتصال بمنفذ USB الأول الذي تصادفه. في نوفمبر 2019 ، حذر المدعي العام في لوس أنجلوس المسافرين من استخدام نقاط الشحن العامة ، قائلاً إنها “قد تحتوي على برامج ضارة خطيرة” ويمكن من خلالها استخدام ثغرة سحب العصير

يُعرف القراصنة بكونهم أشخاصًا يتمتعون بالحيلة ؛ يستخدمون بعض التقنيات المختلفة لاختراق الهواتف المحمولة. يقوم البعض بتثبيت البرامج الضارة مباشرة في نقطة الشحن. طور آخرون نقاط شحن استنساخ ، والتي تصيب الأجهزة التي تحتوي على فيروسات ، أو تسرق البيانات الشخصية مثل التفاصيل المصرفية ورسائل البريد الإلكتروني والصور.

اقتحام العصير ليس جديدًا تمامًا. منذ عام 2011 ، كانت اتفاقية Defcon للقراصنة تحاول رفع مستوى الوعي العام بهذا النوع من الهجمات الإلكترونية. أقام منظمو الحدث أكشاكًا إعلامية لسرقة العصير ، والتي تعرض تحذيرات في أي وقت يقوم الزائر بتوصيل أجهزته في نقطة الشحن. قام أول كشك من هذا النوع بتغيير عرضه من “محطة شحن مجانية” إلى “يجب ألا تثق في محطات الشحن العامة بأجهزتك”. في عام 2012 ، أصدرت وكالة الأمن القومي تحذيرًا لموظفيها بشأن سرقة العصير. لكن عامة الناس غير مدركين نسبيًا لمخاطر نقاط شحن USB.

The post لا تترك هاتفك في الاماكن العامة ثغرة سحب العصير او juice jacking appeared first on الضبع الالكتروني.

]]>The post ما هو جدار الحماية وما هي انواعه معلومات كاملة appeared first on الضبع الالكتروني.

]]>ما هو جدار الحماية هو جهاز أمان الشبكة الذي يراقب تدفق البيانات من وإلى حاسبك عبر الشبكات التي يتصل بها، فيسمح أو يمنع مرور البيانات منه وإليه استنادًا إلى مجموعة من قواعد الأمان محددة فيه مسبقًا.

والغاية منه بطبيعة الحال هو إنشاء حاجز بين حاسبك أو شبكتك الداخلية والشبكة الخارجية التي يتصل بها، بمحاولةٍ لمنع حركة وعبور البيانات الضارة كالفيروسات أو منع هجمات القرصنة.

كيف يعمل جدار الحماية:

تقوم جدران الحماية بتحليل البيانات الواردة والصادرة استنادًا إلى قواعد محددة مسبقًا، لتقوم بترشيح البيانات القادمة من مصادر غير آمنة أو مشبوهة، مما يمنع وقوع هجمات محتملة على حاسبك أو الحواسيب المتصلة على شبكتك الداخلية، أي أنها بمثابة حراس عند نقاط اتصال الحاسب، هذه النقاط المسماة بالمنافذ، حيث يتم عندها تبادل البيانات مع الأجهزة الخارجية.

أنواع جدار الحماية:

يمكن أن يكون جدار الحماية إما برامج (Software) أو أجهزة مادية (Hardware)، والحقيقة يكون من الأفضل امتلاك النوعين، فجدران الحماية من نوع (Software) هي برامج تثبت على كل حاسب لتعمل عملها في تنظيم حركة عبور البيانات خلال المنافذ والتطبيقات، في حين أن جدران الحماية من النوع (Hardware) عبارة عن أجهزة مادية توضع بين الشبكة الخارجية وحاسبك الذي تتصل بواسطته، أي أنها تمثل الوصلة بين حاسبك والشبكة الخارجية.

يعد جدار الحماية من نوع مرشحة حزم البيانات (Packet-Filtering) أكثر أنواع جدران الحماية شيوعًا، وتعمل على فحص حزم البيانات ومنع مرورها في حال لم تطابق قواعد الأمان المدرجة مسبقًا في جدران الحماية. يقوم هذا النوع بتفحص مصدر حزم البيانات وعناوين IP الأجهزة الصادرة عنها، وذلك من أجل عملية المطابقة المذكورة.

جدران الحماية من الجيل الثاني Next-generation firewalls) (NGFW)) تضم في تصميمها تقنية عمل جدران الحماية التقليدية، بالإضافة إلى وظائف أخرى مثل فحص العبور المشفر، أنظمة منع التطفل، أنظمة مكافحة للفيروسات، كما تتمتع بميزة الفحص العميق لحزم البيانات DPI، ففي حين تقوم جدران الحماية العادية بتفحص رؤوس حزم البيانات فإن جدران الحماية من الجيل الثاني (NGFW) ب DPI لاستكشاف البيانات داخل الحزمة وفحصها بدقة، مما يمكن المستخدم من معرفة وتحديد الحزم الضارة بفاعلية أكبر.

1. جدران الحماية بالوكالة (Proxy firewalls) يعمل هذا النوع من جدران الحماية على مستوى التطبيق، فخلافًا لبقية جدران الحماية، يعمل كوسيط بين نهايتي نظام، حيث يكون على العميل الذي يعتمده أن يرسل طلبًا إلى جدار الحماية من هذا النوع ليتم تقييمه وفق مجموعة من قواعد الأمان ليسمح أو يمنع عبور اليبانات المرسلة للتقييم. وما يميز هذا النوع هو أنه يراقب حركة البيانات وفق بروتوكولات ما يسمى الطبقة السابعة مثل HTTP و FTP، وتتوفر فيه أيضًا ميزة الفحص العميق لحزم البيانات DPI وتقنيات عمل جدران الحماية الرسمية أو stateful.

2. جدران الحماية مترجمة عناوين الشبكة (NAT) (Network address translation firewalls) تسمح هذه الجدران لأجهزة متعددة بعناوين IP مختلفة أن تتصل معًا بالشبكات الخارجية بواسطة عنوان IP واحد، وبذلك لا يستطيع المهاجمون، الذين يعتمدون في هجماتهم تفحص الشبكة على عناوين IP، الحصول على تفاصيل محددة عن الأجهزة المحمية بهذا النوع من جدران الحماية. يشبه هذا النوع جدران الحماية Proxy من حيث أنها تعمل كوسيط بين مجموع الأجهزة التي تعتمدها والشبكة الخارجية.

3. جدران الحماية الرسمية متعددة الطبقات (SMLI) (Stateful multilayer inspection firewalls) تقوم بترشيح حزم البيانات على مستوى نقاط الاتصال ومستوى التطبيقات، عن طريق مقارنتها بحزم بيانات معروفة مسبقًا وموثوقة، وكما هو الحال في جدران الحماية NGFW، تقوم SMLI بمسح كامل حزمة البيانات وتسمح لها بالعبور إذا تجاوزت كل طبقات ومستويات الفحص، كما أنها تقوم بتحديد نوع الاتصال وحالته من أجل التأكد أن جميع الاتصالات التي يتم البدء بها لا تتم إلا مع مصادر موثوقة.

فوائد استخدام جدار الحماية:

جدار الحماية يساعد على حماية المعلومات الخاصة، وعدم السماح بالوصول إليها عن طريق شبكة الإنترنت، ففي حال كان عدد موظفي إحدى الشركات يصلّ إلى خمسمائة موظف، وعدد كبير من أجهزة الحاسوب تابع لشبكة واحدة، ولمّ يكن هناك جهاز جدار حماية فإنّه يمكن الوصول إلى المعلومات بكل سهولة من قِبل المخترقين والقراصنة، مما يعرّض معلومات وبيانات الشركة للخطر، وهنا يأتي دور جدار الحماية كأحد الأساليب المساعدة على حماية أجهزة الحاسوب عند الاتّصال بشبكة الإنترنت

The post ما هو جدار الحماية وما هي انواعه معلومات كاملة appeared first on الضبع الالكتروني.

]]>The post 6 مهارات يجب أن تتعلمها فـهي مهمة لتصبح “هاكر أخلاقي” محترف appeared first on الضبع الالكتروني.

]]>وفيما يلى نرصد مجموعة من المهارات الأساسية التى يجب عليك امتلاكها إذا أردت أن تكون هاكر في مجال امن المعلومات

– المهارات الأساسية

هناك مجموعة من المهارات الأساسية عليك أن تعرفها وتتعامل معها قبل البدء فى تعلم الاختراق، مثل استخدام المواقع المشفرة مثل “تور” وغيرها، ومعرفة طريقة التعامل مع الـ “deep web”.

– مهارات كمبيوتر أساسية

أنت بحاجة إلى بعض المهارات الأساسية لاستخدام أجهزة الكمبيوتر، هذه المهارات تتجاوز القدرة على إنشاء ملف Word، فعليك أن تكون قادرا على استخدام command line فى الويندوز، وعمل تعديل للـ registry.

– مهارات الشبكات

تحتاج أيضا لفهم أساسيات الشبكات، مثل “DHCP و NATو Subnetting و IPv4و Public v Private IP و DNS و Router and switchesو VLANs و OSI modelو MAC و addressingو ARP، وحتى إن لم تستخدمها فعليك فهم طريقة عملها.

– مهارات لينكس

من الأمور الأساسية التى يحتاجها الهاكرز هى امتلاك مهارات التعامل مع “لينكس” لأن أغلب الأدوات التى يستخدمها الهاكرز تم تطويرها للتعامل معLinux والذى يعطى قدرات أعلى من ويندوز.

– مفاهيم الأمن والتكنولوجيا

الهاكرز الجيد عليه أن يفهم المفاهيم والتقنيات الأمنية، الطريقة الوحيدة للتغلب على الحواجز التى يضعها مدراء الأمن على الأنظمة هى أن تكون على علم بها وبطريقة عملها، فالهاكر يجب أن يفهم أشياء مثل PKI (البنية التحتية الرئيسية العامة)، SSL (طبقة المقابس الآمنة)، IDS (نظام لكشف التسلل)، والجدران النارية وغيرها.

– البرمجة

بدون مهارات البرمجة، سيكون على الهاكر استخدام أدوات قراصنة آخرين، وهذا يحد من فعالية العمليات، ولتطوير الأدوات الفريدة الخاصة بك، عليك إتقان على الأقل واحدة من لغات البرمجة المختلفة.

The post 6 مهارات يجب أن تتعلمها فـهي مهمة لتصبح “هاكر أخلاقي” محترف appeared first on الضبع الالكتروني.

]]>The post اشهر 8 طرق يقوم الهاكرز ب اختراق حساب الفيسبوك من خلالهم appeared first on الضبع الالكتروني.

]]>اليكم اليوم اشهر 8 طرق يقوم ب اختراق حساب الفيسبوك من خلالهم نذكرها لكم في هذا المقال لكي تنتبهوا من محاولة الاختراق التي يمكن ان تتعرضوا لها مع الايام

– الصفحة المزورة ( الاكثر شيوعاً في العالم العربي )

الصفحة المزورة هي من اكثر طرق الاختراق شيوعاً في اختراق الفيس بوك او الياهو في العالم العربي ، وببساطة هنا يقوم المخترق بانشاء صفحة تشبهه الفيس بوك وبها خانه لتسجيل الاميل والباسورد ويتم انشاءها علي رابط يشبهه الي حد كبير الفيس بوك ويتم ارسالها لك او لاي شخص ومعها عبارة مشوقة مثل “الالبوم الجديد للفنان …” وغيرها من العبارات التي يتشوق لها الكثير فتقوم بالدخول بدون ان تنتبهه فتظهر لك هذه الصفحة وتطلب منك اعادة تسجيل الدخول الي الفيس بوك وهنا انت لا تنتبه ان هذا الرابط هو خارج الفيس بوك من الاساس وانه ليس رابط الفيس بوك وبمجرد ان تدخل البيانات يتم ارسالها للمخترق في شكل ملف تيكست ومن ثم يقوم المخترق بتحميلها وهكذا يصبح الحساب قد اخترق.

– KEYLOGGER ( الاخطر )

كي لوجر keylogger هو يعتبر اسهل الطرق لاختراق باسورد حساب الفيس بوك او لاختراق جهاز بالكامل بجميع الحسابات المسجلة عليه! ، لعلم هذا النوع حقاً في قمة الخطورة وحتي الحذر منه يعتبر صعب جداً وساشرح لك ، هذا النوع من البرامج صغير الحجم جداً ويقوم بالدخول الي جهاز الضحية وتسجيل كل ما يحدث به من باسوردات .. الخ ، وارسالها الي المخترق من خلال استضافة FTP ، او من خلال الايميل ، وهذا النوع خطر جداً لان مستخدم محترف للكمبيوتر يمكن ان يقع في مثل هذه الطرق.

اختطاف الجلسة SESSION HIJACKING

اختصاف الجلسة Session Hijacking قد يكون في قمة الخطورة لو كنت تتصفح الفيس بوك من خلال http ، ففي اختطاف الجلسة يقوم الهاكر بسرقة كوكز المتصفح والذي يستخدم في التحقق من الموقع الذي تقوم باستخدامه ويقوم بالدخول الي حسابك ، وهذه الطريقة تستخدم علي شبكة الـ Lan او الشبكة اللاسلكية ، ولكن لا تقلق لان هذه الطريقة لم تعد فعالة لان الفيس بوك اتاح استخدام Https وهو الوضع المشفر ، ويمكنك تفعيل التصفح الامن او Https من خلال صفحة اعدادات الحساب في الفيس بوك.

– STEALERS

الكثير من المستخدمين او ربما جميعهم يقوم باستخدام خاصية حفظ الباسوردات داخل المتصفح سواء باسورد الفيس بوك او غيرها ، وهذا امر طبيعي ولكن في بعض الاحياب يمكن اختراقك من خلالها ، و Stealers هو عبارة عن برامج صممت خصيصاً لسحب هذه الباسوردات من المتصفح وارسالها الي المخترق.

اختراق حساب الفيس بوك من خلال الهاتف

البعض يقوم بالدخول الي حسابه علي الفيس بوك من خلال الهاتف الجوال ولكن ماذا اذا استطاع الهاكر الوصول الي الهاتف ، هنا سيتمكن من الوصول الي حسابك ، وبالتأكيد هناك العديد من البرامج للتجسس علي الهاتف الجوال لذلك يجب عليك حماية هاتفك الجوال ان كنت تدخل الي حساب الفيس بوك من خلاله.

DNS SPOOFING

ان كنت علي شبكة انترنت بمعني ان هناك اشخاص معك علي نفس الشبكة ، وكان من ضمنهم هاكر فيمكنه تغيير صفحة الفيس بوك لديك الاصلية الي صفحة المزورة التي تكلمنا عنها في الخطوة الاولي وبذلك يستطيع سرقة حسابك.

تسجيل الدخول الي حسابك من كمبيوتر عام

عندما تقوم بالتسجيل في حساب الفيس بوك من جهاز كمبيوتر عام فهنا حسابك اصبح غير امن ، فبالتأكيد يمكن لاي شخص سحب الكوكز او حتي الجهاز يمكن ان يكون به اداة تجسس ! ، فلا تقم بتسجيل الدخول الي حسابك من جهاز كمبيوتر عام الا اذا قمت باخذ الاحتياطيات اللازمة.

اليكم هذا المقال الهام الذي نقدمه لكم لحماية حسابك على الفيسبوك من الاختراق اضغط هنا

The post اشهر 8 طرق يقوم الهاكرز ب اختراق حساب الفيسبوك من خلالهم appeared first on الضبع الالكتروني.

]]>The post أهم أوامر لينكس للمبتدئين تعلم اسهل اوامر لينكس appeared first on الضبع الالكتروني.

]]>أهم أوامر لينكس للمبتدئين نظام تشغيل لينكس هو أكثر أنظمة التشغيل شعبية حول العالم , ان كنت تريد البدء في تعلمه فعليك بالتأكيد تعلم كيفية التعامل معه عبر سطر الأوامر , وذلك ببساطة لأن لينكس يعتمد في جوهره على سطر الأوامر , يمكنك طبعاً استخدام الواجهة البصرية لاتمام معظم المهام اليومية , ولاحتراف التعامل مع لينكس عليك تعلم أهم أوامر لينكس للمبتدئين , لنبدأ …

نظرة خاطفة عن لينكس :

قبل الدخول في تفاصيل أهم أوامر لينكس , لنأخذ نظرة خاطفة عن ما هو لينكس ولم هو مشهور وواسع الاستخدام بشكل كبير ؟ معظم أنظمة التشغيل تتضمن في داخلها واجهة رسومية Graphical User Interface وتعرف اختصاراً ب GUI , تتمكن من خلال هذه الواجهة التعامل مع معظم العمليات في نظام التشغيل الخاص بك كفتح برنامج أو تنصيب لعبة ربما , و الى جانب الواجهة الرسومية نجد دائماً سطر الأوامر المعروف ب Command Line Interface او اختصاراً CLI , لا يختلف سطر الأوامر عن سابقه فهو يتم نفس المهام بالضبط , ربما بصورة أصعب قليلاً لكن يعطيك تحكم أكبر بكثير , ويشتهر لينكس باستخدام سطر الأوامر فيه بشكل كبير الى جانب عدة مميزات أخرى منها كونه مجاني و مفتوح المصدر FOSS , وواسمع الاستخدام , قوي ويمكن الاعتماد عليه بالاضافة الى العديد من المميزات الأخرى , و الآن بعد أن اخذنا فكرة سريعة عن ما هو لينكس , لنبدأ حديثنا عن أهم أوامر لينكس للمبتدئين….

في النهاية …

يوجد الكثير من الأوامر المهمة في لينكس , ما ذكرناه ما هو الا كمية بسيطة مقارنة بالحقيقة , الكثير من الأوامر الرائعة والمميزة والمفيدة جداً , برأيك , ما هو أكثر أوامر لينكس استخداماً ؟ ولماذا ؟ شاركنا النقاش .

المزيد حول امن المعلومات عبر هذا الرابط اضغط هنا

The post أهم أوامر لينكس للمبتدئين تعلم اسهل اوامر لينكس appeared first on الضبع الالكتروني.

]]>The post حماية الفيسبوك من الاختراق نهائيا وطريقة التخلص من الهاكرز appeared first on الضبع الالكتروني.

]]>اذا كنت تبحث عن طريقة فعالة وآمنة 100% في حماية الفيسبوك من الاختراق نهائيا، وطريقة تتخلص بها من الهكر نهائيا ؟ ننصحك بقراءة هذه المقالة للنهاية.

انتشرت في الفترة الأخيرة سرقة حسابات الفيسبوك وفى هذا الدرس سنتعلم سويا كيفية تأمين حسابي فيسبوك من الاختراق 100% ووداعا للاختراق والمخترقين.

كما سوف نقدم لك في هذه المقالة جميع نصائح شركة فيس بوك حول تأمين حساب فيس بوك من السرقة 100%.

اولا وقبل البدأ في شرح خطوات تامين حسابك على فيسبوك، نود ان نذكرك بضرورة الانتباه الى الروابط والصور المرسلة اليك سواءا على فيسبوك او حتى واتساب.. فيجب عليك عدم فتح اي مصادر وروابط مرسلة لك من غير التأكد منها و الوثوق بها فمعظم عمليات الاختراق تتم عبر ارسال روابط ملغومة او روابط تحولك الى صفحة تسجيل دخول مزيفة كمثال يتم ارسال لك رابط فتدخل عليه لتظهر امامك لوحة تسجيل دخول فيس بوك فعندما تدخل بياناتك في تلك الصفحة يتم ارسال بياناتك وهي في تلك الحالة الايميل وكلمة السر الى الهاكر بدلا من ارسالها الى مخدمات فيسبوك

- تذكر دائما ان فيسبوك لن تقوم بطلب بيانات حساسة منك الا عن طريق موقعها الرسمي فقط، وعن طريق الصفحة الشخصية الخاصة بك..

لذا لا تقم بادخال بياناتك الشخصية ( البريد الإلكتروني، الرقم السري، رقم الهاتف..الخ ). على اي موقع او رابط تجهله.

حسنا يبدو الامر معقدا لقد تكلمنا عن الروابط الخارجية هنالك طرق كثيرة جدا عن اختراق حسابك في فييسبوك سوف نتحدث عنها في هذا المقال

من بعض الطرق ايضا هي تحميل بعض البرمجيات الخبيثة على الاندرويد او على الويندوز تلك البرمجيات الخبيثة تعمل على سرقة حسابك على الفيسبوك من خلال تسجيل ما تكتبه على الكيبورد الخاصة بجهازك او هاتفك او عن طريق سرقة الايميل وكلمة السر المحفوظة مسبقا في حاسوبك او هاتفك

حتى تكون قادرا على الوصول الى حسابك بسهولة، تذكر دائما انه يجب عليك الانتباه الى البيانات التي تقوم بادخالها في خانة البيانات الشخصية في حسابك ونذكر لك اهمها.

ما هي البيانات الضرورية التي يجب ان اتأكد منها في حسابي على فيسبوك حتى اتجنب الهكر ؟

- في البداية يجب عليك معرفة البريد الالكتروني الخاص بك والمسجل في حسابك على فيس بوك.

- ثم يجب ان تكون قادرا على تسجيل الدخول للبريد الالكتروني الخاص بك ولا تنسى ان تقوم بتحديث بياناتك على البريد الالكتروني ايضا.

- ايضا ننصحك دائما بتغيير او تحديث المعلومات الشخصية الخاصة بك، فهذه من اهم الخطوات التي يجب عليك اتباعها حتى تتمكن من تأمين حسابك على فيسبوك.

- تأكد من إزالة أي عناوين بريد إلكتروني أو أرقام هواتف غير خاصة بك أو لم يعد بإمكانك الوصول إليها.

- كما نوصيك بشدة بان تقوم بتفعيل خاصية المصادقة الثنائية على فيس بوك حتى لا يتكرر معك هذا الامر.

- يجب ان يكون اسمك على فيس بوك Facebook مطابقا لاسمك على هويتك الشخصية او جواز السفر.

- أخيرا لا تقم بفتح حسابك على فيس بوك على اي هاتف او اي كمبيوتر يعود لغيرك بغض النظر من هو صاحب هذا الكمبيوتر، لانك لا تعرف مدى ادراك صاحب الكمبيوتر بجوانب الحماية.

تذكر دائما:

ونود ان نذكرك بضرورة ان يكون اسمك على فيسبوك مطابقا تماما لإسمك على جواز السفر او الهوية الشخصية، لانه لن تتمكن من إستعادة حسابك على فيسبوك نهائيا اذا تم اقفال الحساب نتيجة عدم الأهلية؛ خاصة بعد الحملة الشرسة التي تشنها فيسبوك على الحسابات الوهمية..

خصوصا اذا تم سرقة حساباتهم او انهم نسيوا كلمة السر الخاصة بهم، لذلك ننصحك دائما بتحديث بياناتك الشخصية والتاكد من وضع رقم هاتفك ( الذي تملكه) في الاعدادات من أجل تامين حساب الفيسبوك.

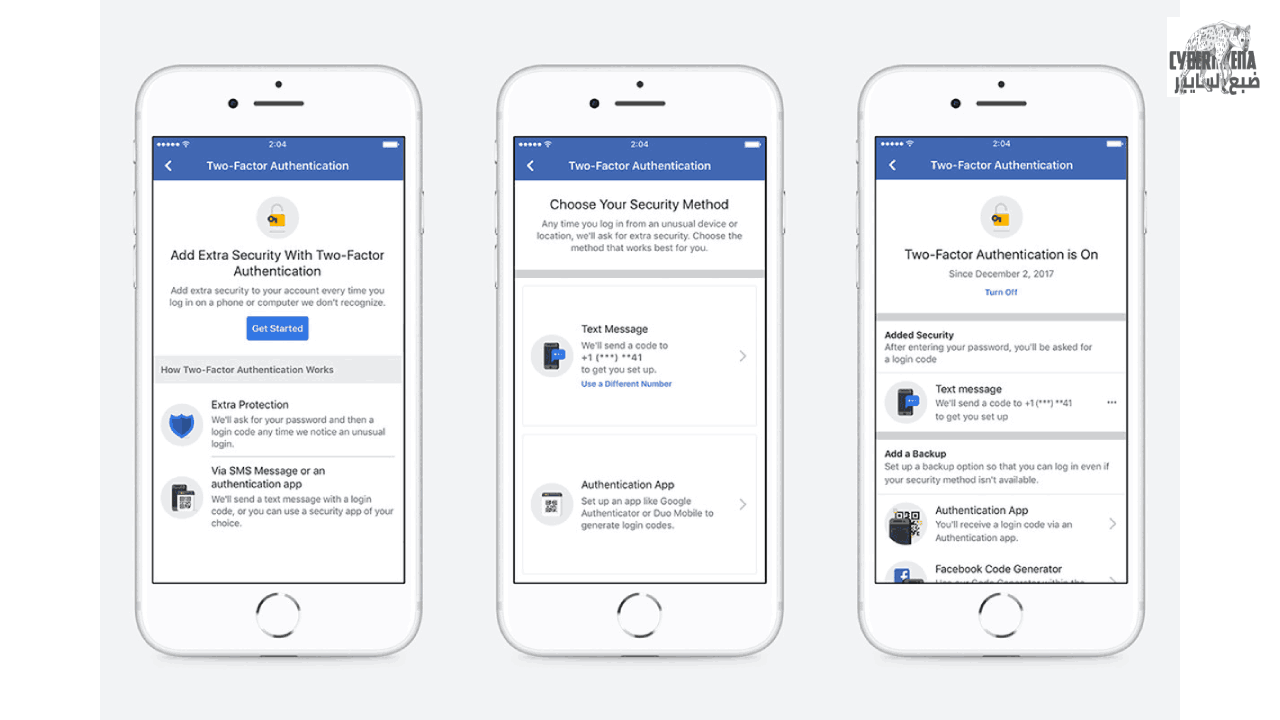

لتفعيل خاصية المصادقة الثنائية على حسابك في فيسبوك اتبع الخطوات التالية المشروحة بالصور ايضا:

- قم بالدخول الى إعدادات الحساب العامة.

- انزل للأسفل حتى تصل الى الأعدادات.

- بعد ذلك انقر على ( الامان وتسجيل الدخول ).

- تحت خانة ” الامان وتسجيل الدخول ” سوف تجد خيار ( المصادقة الثنائية )، قم بالنقر على خيار ( استخدام المصادقة الثنائية )

- سوف تظهر لك عدة خيارات تساعدك في استقبال هذه رسائل تنبيه الدخول وطلب رمز الدخول؛ ننصحك بتفعيل الخيار الموصى به من فيسبوك.

|| تابع الشرح بالصور ||

يمكنك ايضا مراجعة الجلسات النشطة عن طريق اتباعك لنفس الخطوات السابقة، والتي سوف تقوم بإظهار اسم الجهاز كما هو مبين في الصورة في الاسفل، والموقع التقريبي إسم المدينة والدولة، ونوع المتصفح ونظام تشغيل الجهاز.

سيظهر لك أيضا إذا كنت تستخدم الفيسبوك من جوالك، بالإضافة الى وقت آخر دخول بالتاريخ وبعض البيانات الأخرى، قم بالضغط على خيار (اظهار الكل) كما هو موضح حتى تستطيع مشاهدة جميع الاجهزة التي قمت بتسجيل الدخول اليها..

بتحليل بيانات اخر المستخدمين ايضا الذي فقدو حساباتهم على فيسبوك كان السبب الرئيس وراء ذلك الخطأ ليس الهاكرز بل نسيان كلمة السر وعدم ربط الحساب بهاتف موبايل وحتى نسيان كلمة سر البريد المربوط بالحساب لذلك نوصيك بتسجيل جميع بيانات دخولك وحساباتك على ورقة وحفظها في مكان مخفي

The post حماية الفيسبوك من الاختراق نهائيا وطريقة التخلص من الهاكرز appeared first on الضبع الالكتروني.

]]>